해킹 탐지

해킹 탐지를 통해 이전에 앱에서 발생한 해킹 활동을 모니터링할 수 있습니다. DoveRunner Mobile App Security 대시보드는 모바일 애플리케이션의 전반적인 보안 인사이트를 제공합니다. 예를 들어, 애플리케이션에 대한 주요 위협이 무엇인지, 현재 애플리케이션에 얼마나 많은 시도가 발생했는지, 어떤 도구나 기기와 상호 작용하고 있는지, 어느 위치에서 위협 트래픽이 더 많은지 확인할 수 있습니다. 해킹 탐지를 통해 위협, 해킹 시도가 이루어진 기기 ID를 모니터링할 수 있습니다.

ADC 해킹 탐지(콘솔)를 보려면:

- https://console.appsealing.com에서 ADC 콘솔을 엽니다

- DoveRunner Mobile App Security 계정 자격 증명으로 로그인합니다

- 탐색 창에서 ‘해킹 탐지’를 선택합니다

내용

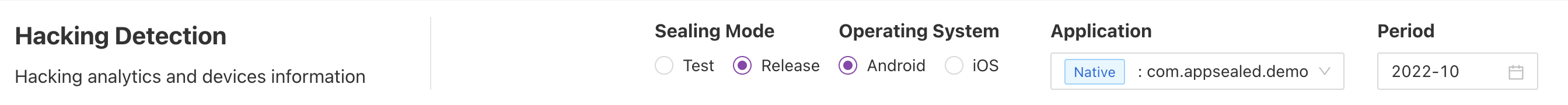

해킹 탐지는 사용자가 선택한 애플리케이션에 대한 월별 정보를 보여줍니다. 운영 체제(기본적으로 Android 선택)와 실링 모드(애플리케이션 실링 시 선택한 앱 모드)에 대한 지표 필터를 설정할 수 있는 옵션을 제공합니다.

| 지표 | 설명 |

|---|---|

| 실링 모드 | Test - 테스트 모드는 동일한 수준의 보안을 제공하지만 애플리케이션에 주기적으로 ‘테스트 모드’ 메시지가 표시됩니다 Release - 릴리스 모드는 ‘테스트 모드’의 주기적 메시지를 제거하고 실시간 스트리밍, APK 서명 등의 추가 기능을 제공합니다 |

| 운영 체제 | 애플리케이션이 실링된 OS 플랫폼 Android - 콘솔 또는 CLI 도구를 사용하여 네이티브 또는 하이브리드 Android 앱을 실링하는 데 사용되는 플랫폼 iOS - SDK 도구를 사용하여 네이티브 또는 하이브리드 iOS 앱을 실링하는 데 사용되는 플랫폼 |

| 애플리케이션 | 지표를 표시해야 하는 애플리케이션, 이 목록은 선택된 운영 체제에 따라 채워집니다 |

| 기간 | 데이터를 표시해야 하는 월 선택기 |

해킹 탐지는 위협 분석, 월간 해킹 정보, 지리적 분포, 해킹 유형 등을 포함한 애플리케이션의 전반적인 해킹 분석을 포함합니다. 정보는 타일에 표시되며 각 타일은 필요한 보안 정보를 제공합니다.

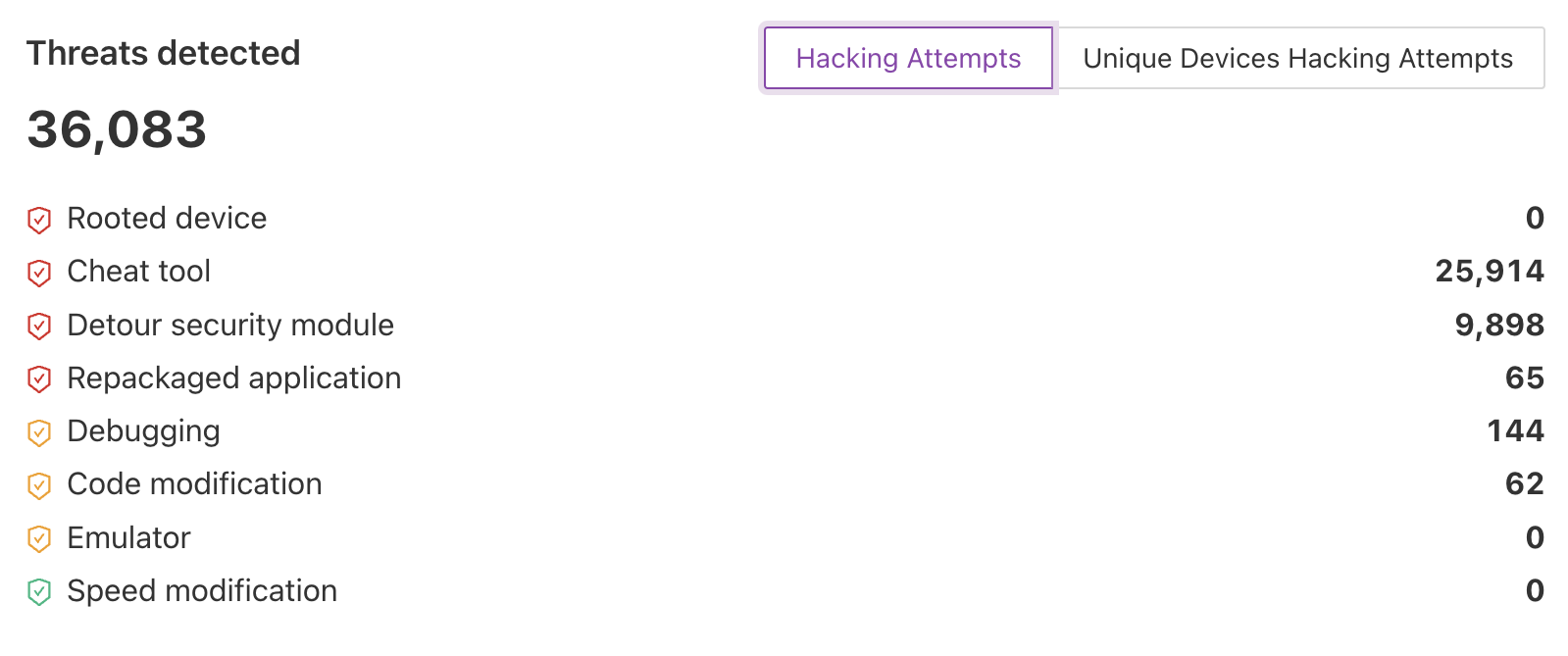

탐지된 위협

Section titled “탐지된 위협”DoveRunner Mobile App Security 엔진의 제품 내 위협 인텔리전스 솔루션을 통해 애플리케이션에 대한 모든 가능한 위협을 탐지합니다. 해킹에서는 보안 팀이 새로운 위협을 효율적으로 관리할 수 있도록 설계되었습니다.

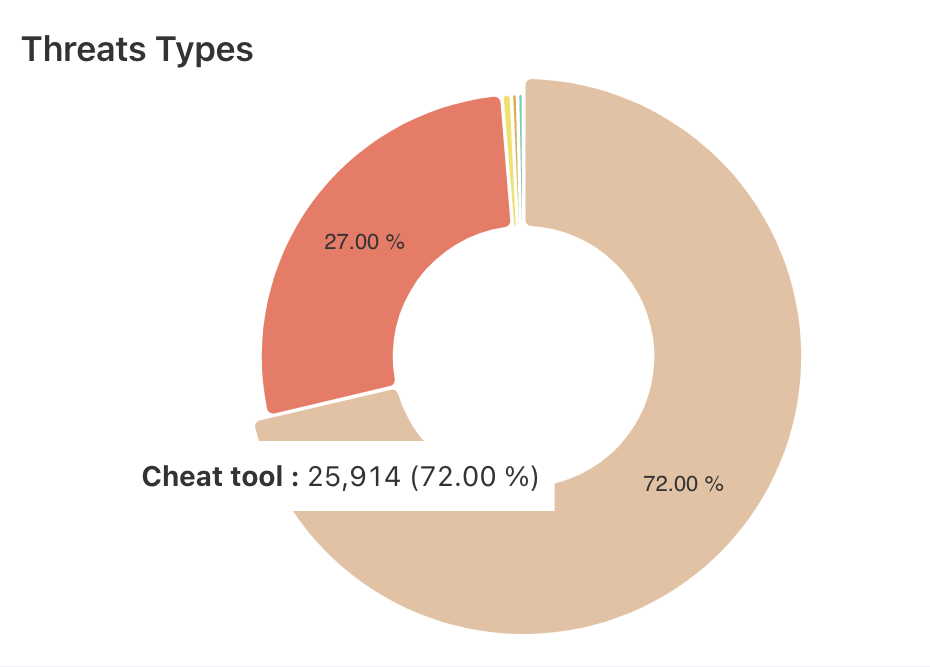

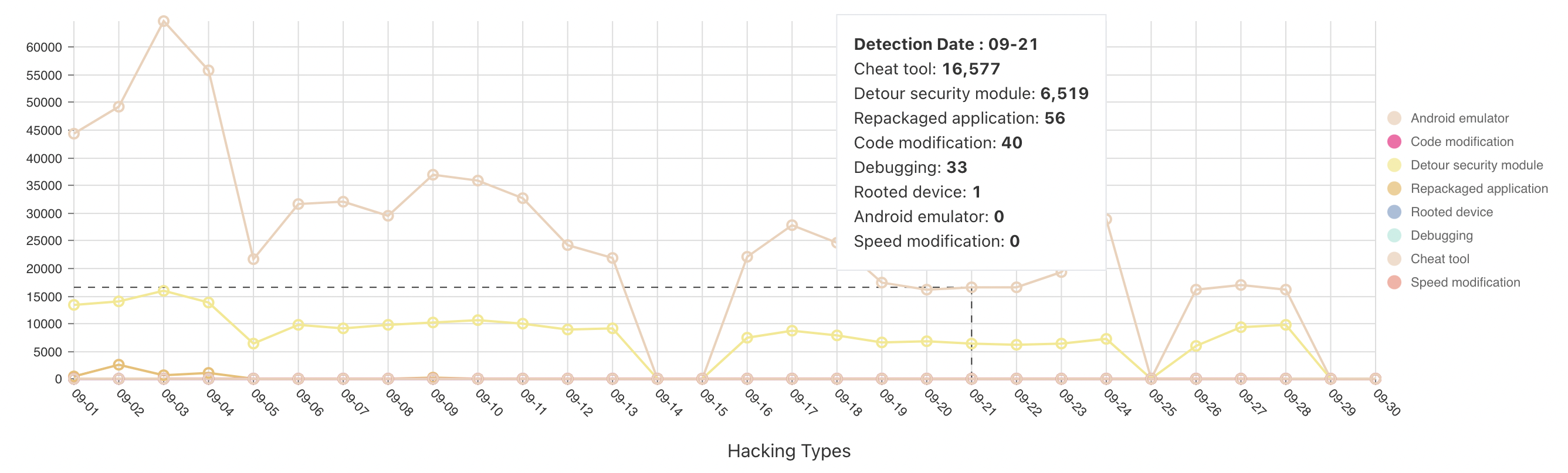

데이터는 두 가지 범주로 표시됩니다. 하나는 총 해킹 시도 수를 제공하고 두 번째는 상단에 있는 탭 옵션으로 전환할 수 있는 고유 기기 해킹 시도입니다. 다음은 공격자가 애플리케이션을 변조하는 데 사용한 인기 있는 해킹 유형과 관련된 정보입니다:

- 루팅된 기기/탈옥은 Android/iOS 모바일 OS 사용자가 다양한 Android/iOS 하위 시스템에 대한 권한 있는 제어를 얻을 수 있도록 하는 프로세스입니다

- 치트 도구는 모바일 애플리케이션에서 규칙을 구부릴 가능성을 제공합니다

- 우회 보안 모듈은 API 호출 모니터링 및 계측에 사용할 수 있습니다

- 리패키징된 애플리케이션은 이미 패키지된 앱에서 모든 설정과 입력을 사용하여 사용자 정의 앱 번들을 만드는 데 도움이 됩니다

- 디버깅은 해커가 애플리케이션 로직에 대한 인사이트를 얻어 리버스 엔지니어링에 도움이 될 수 있도록 합니다

- 코드 수정은 애플리케이션에 악성 스크립트를 주입하는 것입니다

- 에뮬레이터는 플레이 속도에 영향을 주고 데이터를 추출하는 등의 목적으로도 도움이 될 수 있습니다

- 속도 수정은 모바일 게임의 플레이어가 클록 속도를 수정하는 게임 치팅 기법입니다

해킹 탐지 개요의 고유한 지표와 스마트 시각화를 통해 애플리케이션에 대한 보안 위협에 대한 모든 세부 정보를 얻을 수 있습니다. 여기에는 선택된 기간 동안 발생한 다양한 유형의 위협 분포 정보로 구성된 해킹 탐지 개요가 포함됩니다.

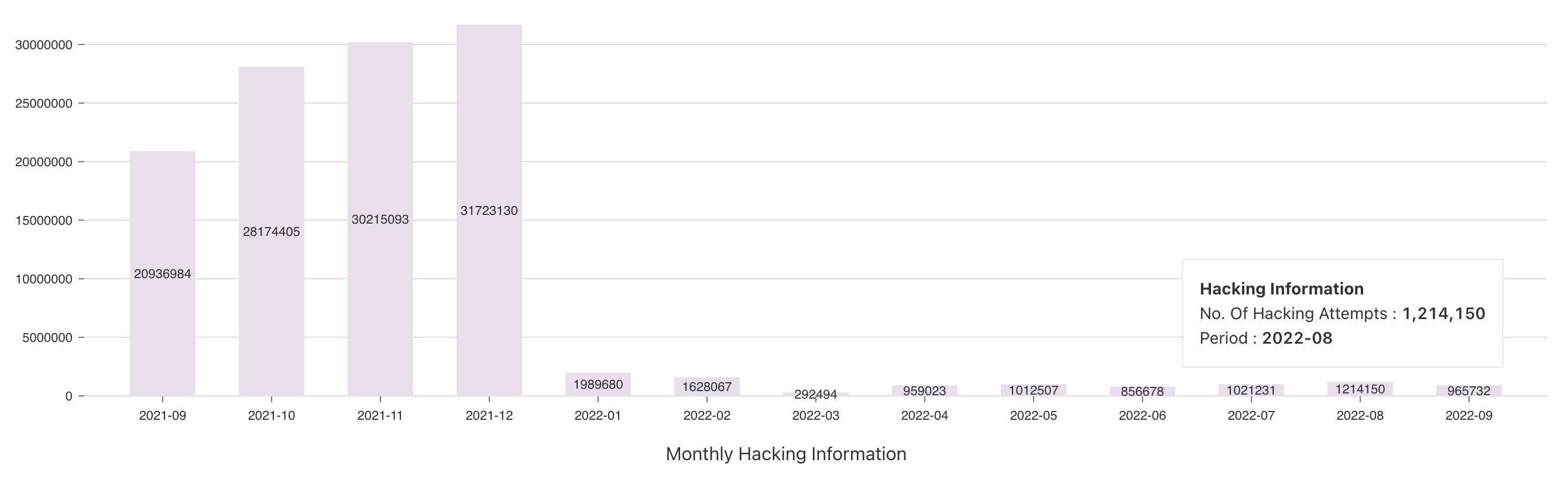

월간 해킹 정보

Section titled “월간 해킹 정보”월간 해킹 정보는 지난 1년 동안 각 월의 총 해킹 시도 수를 보여주며, 이는 애플리케이션 사용량과 DoveRunner Mobile App Security를 통한 애플리케이션 보안 정도를 알려줍니다.

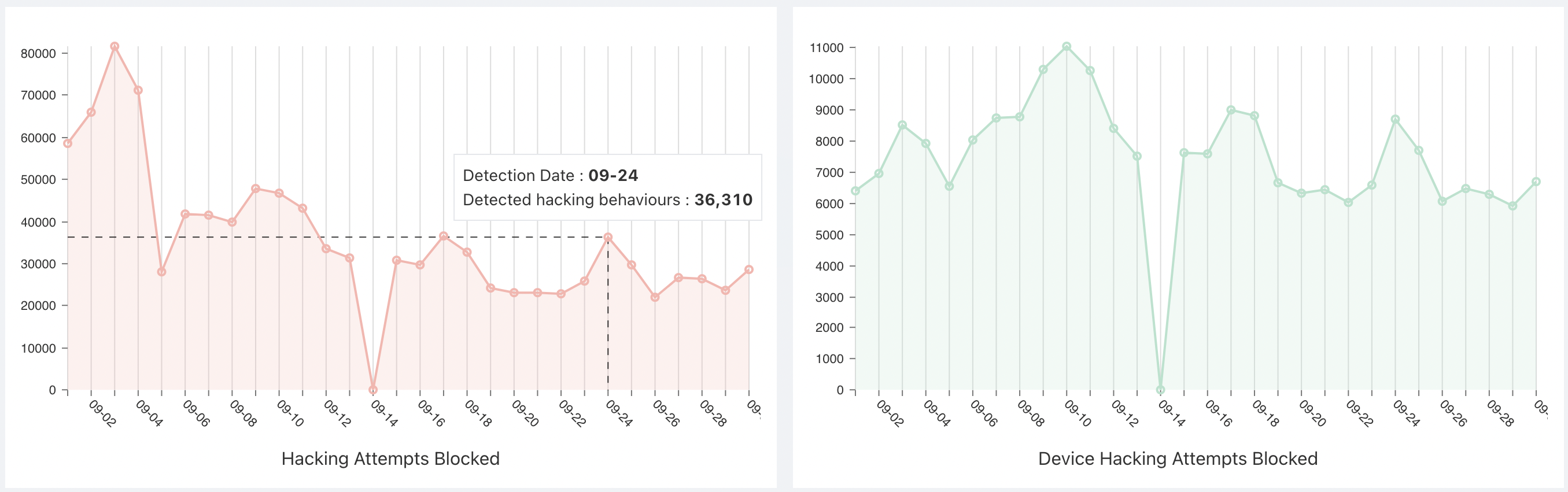

선택된 기간 동안 애플리케이션에 대한 총 해킹 시도의 개요를 보여줍니다. 이는 다음과 같은 두 가지 기능으로 분리됩니다:

- 차단된 해킹 시도는 애플리케이션에 대해 탐지된 총 위협 수를 나타냅니다

- 기기 해킹 시도 차단은 애플리케이션의 고유 기기에 대해 탐지된 총 위협 수를 나타냅니다

| 축 | 설명 |

|---|---|

| X축 | 선택된 기간과 이전 월 기간의 날짜 |

| Y축 | 선택된 애플리케이션의 해킹 시도 수를 나타냅니다 |

해킹 유형 타일은 애플리케이션 계층(iOS 및 Android 앱용)의 취약점 식별을 나타냅니다. 선택된 기간 동안의 해킹 시도 분포를 나타냅니다.

| 축 | 설명 |

|---|---|

| X축 | 선택된 기간의 날짜 |

| Y축 | 선택된 애플리케이션의 해킹 시도 수를 나타냅니다 |

해킹 탐지 개요

Section titled “해킹 탐지 개요”해킹 탐지 개요의 고유한 지표와 스마트 시각화를 통해 보안에 대한 모든 세부 정보를 얻을 수 있습니다. 해킹 탐지 개요 내의 각 탭은 분석을 위해 분산된 형식의 정보로 구성됩니다.

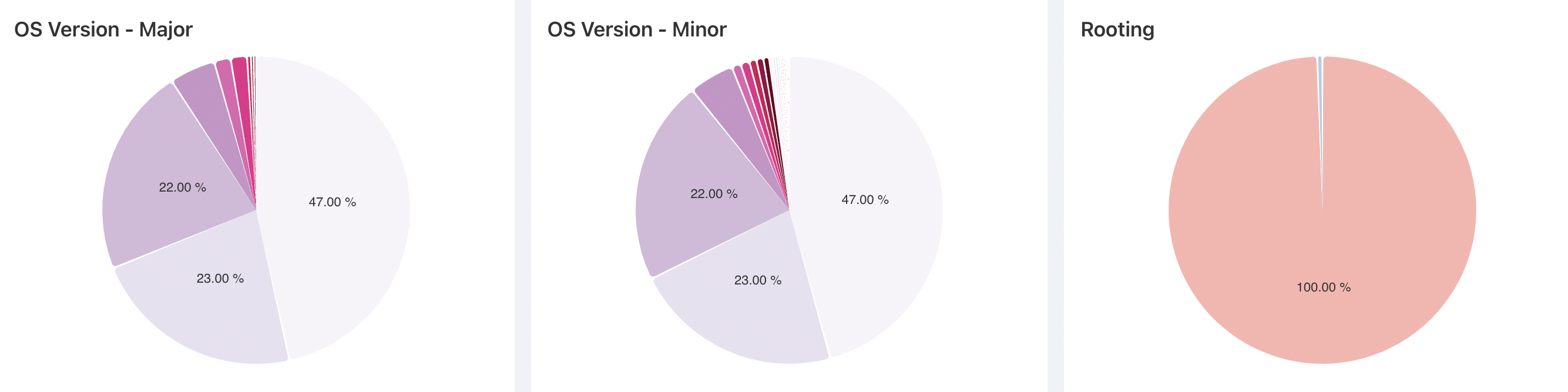

여기에는 다음이 포함됩니다:

- 운영 체제 - 해킹 시도의 대상이 되는 주요 버전

- 운영 체제 - 해킹 시도의 대상이 되는 마이너 버전

- 루팅/탈옥 - 애플리케이션의 루팅 상태를 포함합니다

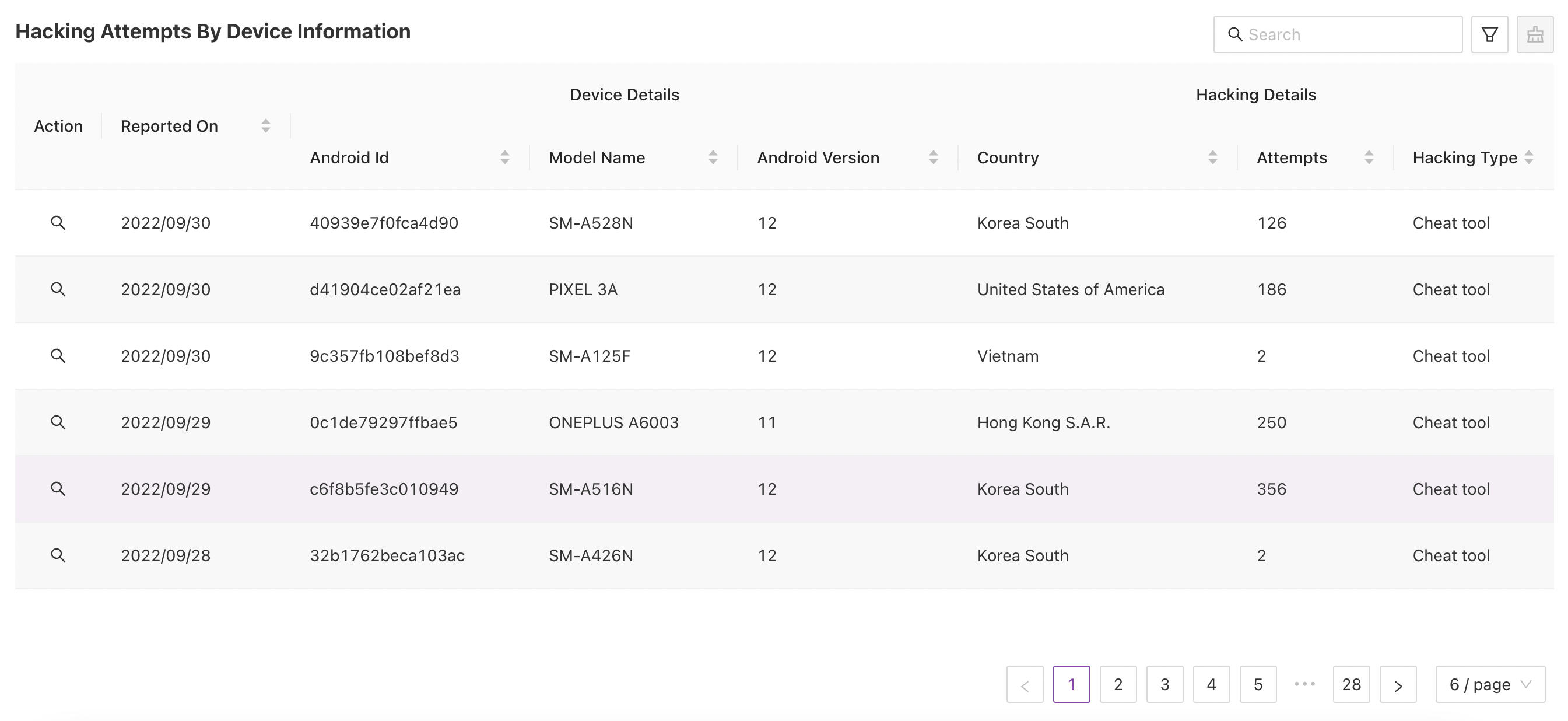

기기 정보별 해킹 시도

Section titled “기기 정보별 해킹 시도”기기 정보는 위협이 보고된 상세한 기기 로그를 나타냅니다. 검색 표시줄을 사용하거나 고급 필터를 사용하여 필터를 지정하여 결과 집합을 드릴다운할 수 있습니다. 이 결과 집합에는 다음과 같은 유용한 정보가 포함됩니다:

- 위협이 보고된 시간

- 해킹 시도가 이루어진 기기 세부 정보

- Android ID / 사용자 기기의 UUID

- 기기 모델명

- 기기의 운영 체제 버전

- 해킹 세부 정보

- 시도가 이루어진 국가

- 해킹 시도 수

- 해킹 유형

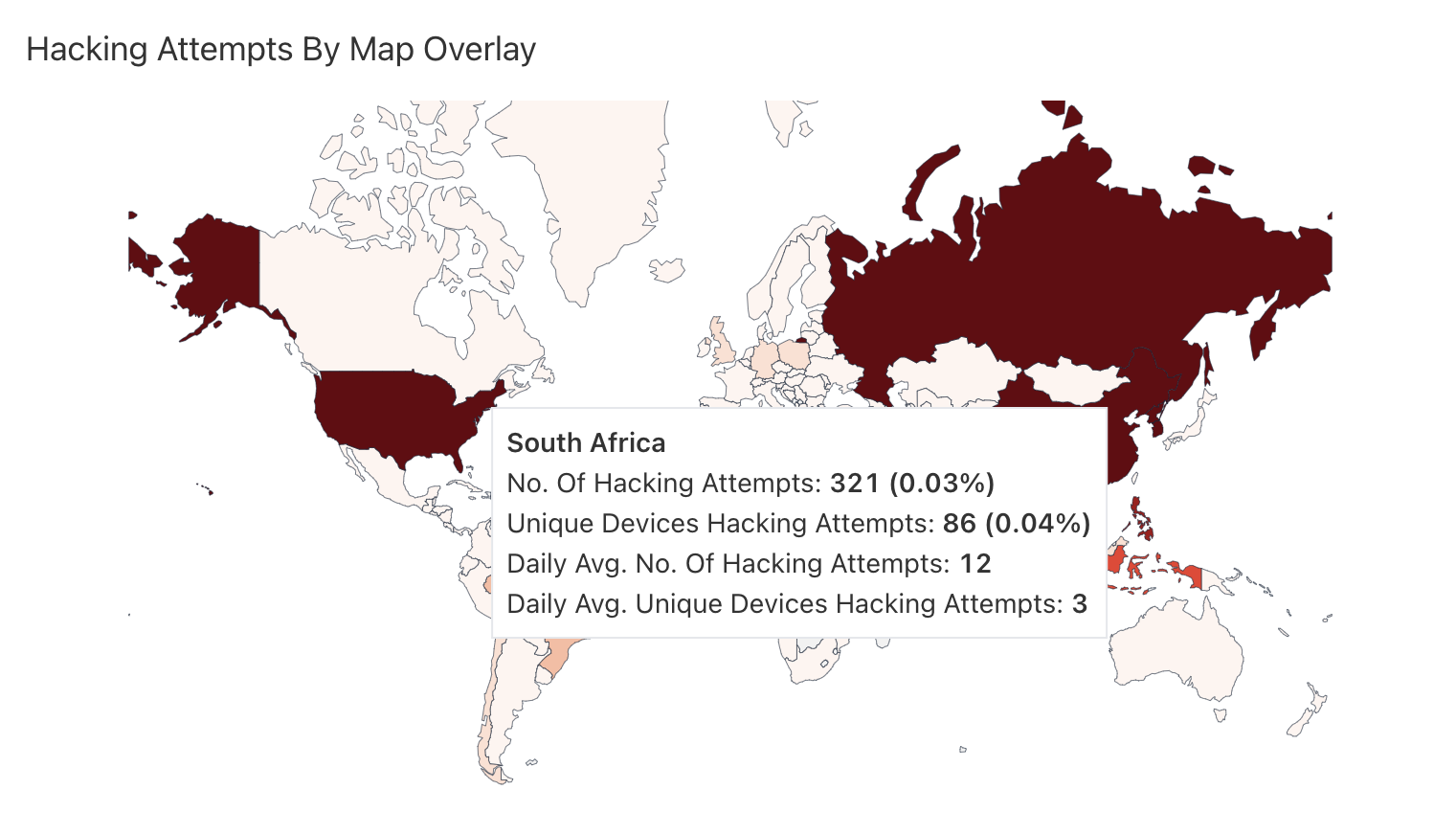

지도 오버레이별 해킹 시도

Section titled “지도 오버레이별 해킹 시도”지도 오버레이별 해킹 탐지를 통해 선택된 시간 동안 애플리케이션에서 시도된 해킹의 실시간 지리적 표현을 해킹 정보 오버레이와 함께 볼 수 있습니다. 지도 개요를 통해 해킹 시도가 어디에서 오는지 보여줍니다. 국가는 시도 횟수에 따라 밝은 색에서 어두운 색으로 강조 표시되며, 횟수가 많을수록 해당 국가의 색상이 더 어둡습니다.

지도의 국가 위에 마우스를 올리면 선택된 기간 동안 해당 국가의 해킹 시도 수를 찾을 수 있습니다.

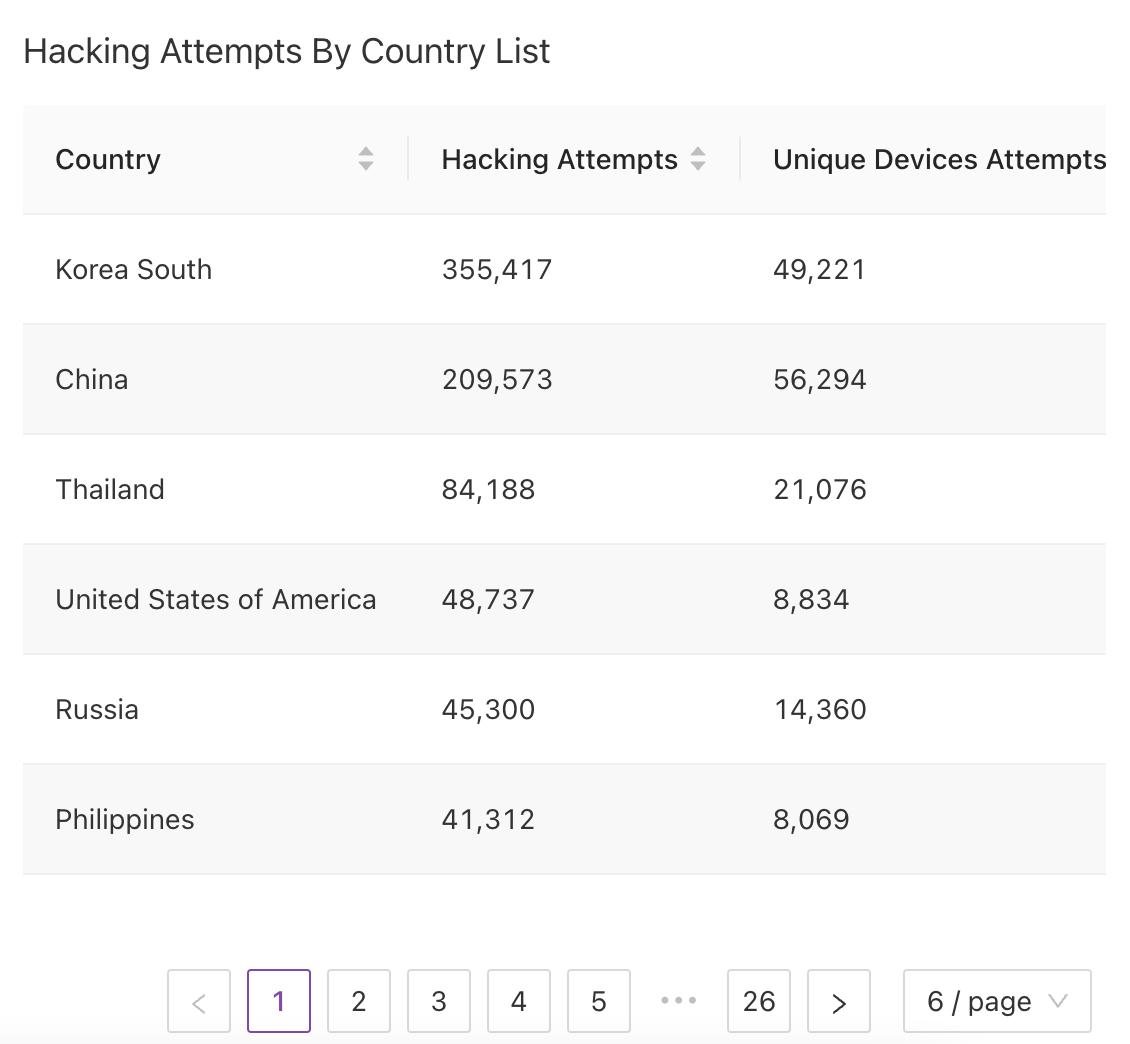

국가 목록별 해킹 시도

Section titled “국가 목록별 해킹 시도”이 매트릭스는 국가와 관련된 해킹 시도 및 고유 기기 시도와 같은 해킹 정보를 나타냅니다. 기기에서 시도된 해킹 시도 수를 기준으로 국가에 대해 표시되는 데이터입니다.